CERT-UA recommends that all critical organizations in the country reduce their attack surface, patch flaws, disable unneeded services, limit access to management interfaces, and monitor their network traffic and logs.

Russian hackers use WinRAR to wipe Ukraine state agency’s data

Bill Toulas

- May 3, 2023

- 04:41 PM

- 1

"The Russian 'Sandworm' hacking group has been linked to an attack on Ukrainian state networks where WinRar was used to destroy data on government devices.

In a new advisory, the Ukrainian Government Computer Emergency Response Team (CERT-UA) says the Russian hackers used compromised VPN accounts that weren't protected with multi-factor authentication to access critical systems in Ukrainian state networks.

Once they gained access to the network, they employed scripts that wiped files on Windows and Linux machines using the WinRar archiving program.

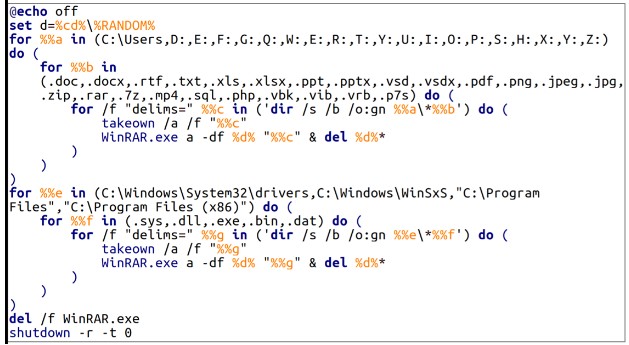

> On Windows, the BAT script used by Sandworm is 'RoarBat,' which searches disks and specific directories for filetypes such as doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg, jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin, and dat, and archives them using the WinRAR program.

However, when WinRar is executed, the threat actors use the "-df" command-line option, which automatically deletes files as they are archived. The archives themselves were then deleted, effectively deleting the data on the device.

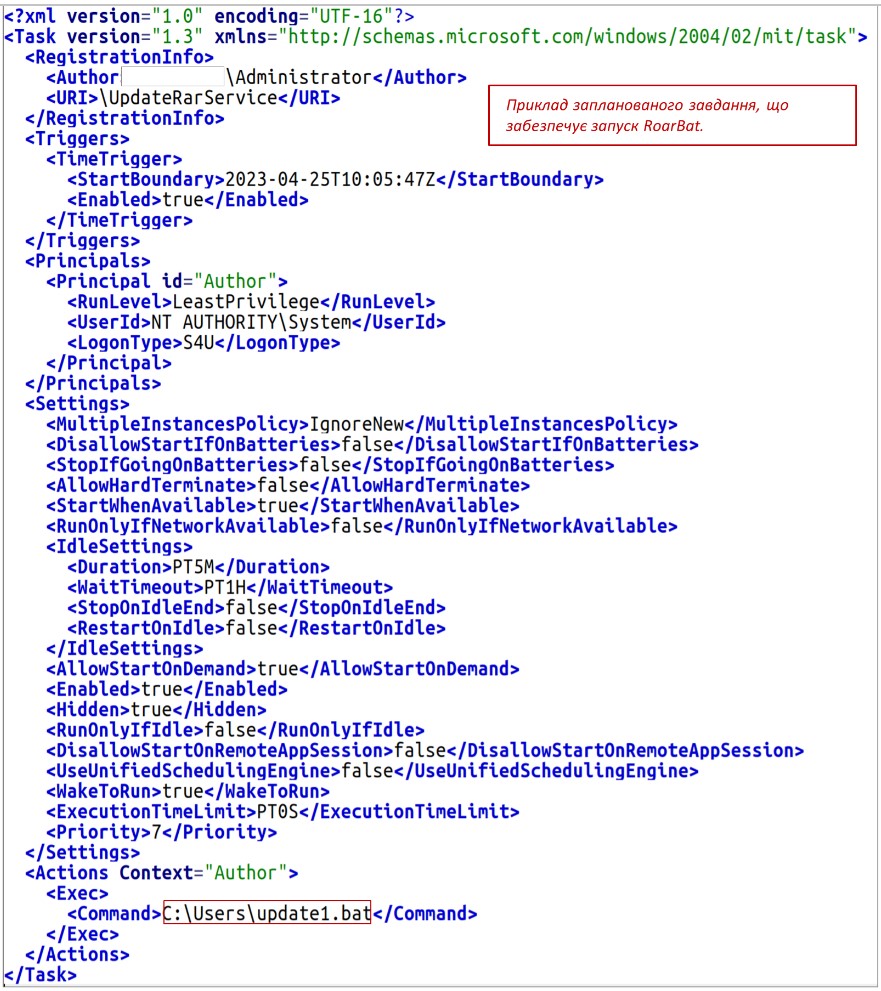

CERT-UA says RoarBAT is run through a scheduled task created and centrally distributed to devices on the Windows domain using group policies.

> On Linux systems, the threat actors used a Bash script instead, which employed the "dd" utility to overwrite target file types with zero bytes, erasing their contents. Due to this data replacement, recovery for files "emptied" using the dd tool is unlikely, if not entirely impossible.

As both the 'dd' command and WinRar are legitimate programs, the threat actors likely used them to bypass detection by security software.

CERT-UA says the incident is similar to another destructive attack that hit the Ukrainian state news agency "Ukrinform" in January 2023, also attributed to Sandworm.

"The method of implementation of the malicious plan, the IP addresses of the access subjects, as well as the fact of using a modified version of RoarBat testify to the similarity with the cyberattack on Ukrinform, information about which was published in the Telegram channel "CyberArmyofRussia_Reborn" on January 17, 2023." reads the CERT-UA advisory.

CERT-UA recommends that all critical organizations in the country reduce their attack surface, patch flaws, disable unneeded services, limit access to management interfaces, and monitor their network traffic and logs.

As always, VPN accounts that allow access to corporate networks should be protected with multi-factor authentication."

Загальна інформація

Урядовою командою реагування на комп'ютерні надзвичайні події України CERT-UA на виконання Закону України "Про основні засади забезпечення кібербезпеки України" вживаються організаційно-технічні заходи із запобігання, виявлення та реагування на кіберінциденти і кібератаки та усунення їх наслідків.

За фактом отримання інформації про втручання в роботу інформаційно-комунікаційної системи (ІКС) однієї з державних організацій України ініційовано заходи з дослідження кібератаки. З'ясовано, що працездатність електронно-обчислювальних машин (серверного обладнання, автоматизованих робочих місць користувачів, систем зберігання даних) була порушена в результаті деструктивного впливу, здійсненого із застосуванням відповідного програмного забезпечення.

Зокрема, для виведення з ладу ЕОМ, що функціонують під управлінням операційної системи (ОС) Windows, застосовано RoarBat - BAT-скрипт, що здійснює рекурсивний пошук файлів (на дисках та у конкретних каталогах) за визначеним переліком розширень (.doc, .docx, .rtf, .txt, .xls, .xlsx, .ppt, .pptx, .vsd, .vsdx, .pdf, .png, .jpeg, .jpg, .zip, .rar, .7z, .mp4, .sql, .php, .vbk, .vib, .vrb, .p7s та .sys, .dll, .exe, .bin, .dat) з метою їх подальшого архівування за допомогою легітимної програми WinRAR з опцією "-df", яка передбачає видалення вихідного файлу, а також подальше видалення створених архівів. Запуск згаданого скрипта здійснено за допомогою запланованого завдання, яке, за попередньою інформацією, було створено та централізовано розповсюджено засобами групової політики (GPO).

Виведення з ладу ЕОМ під управлінням ОС Linux здійснено за допомогою BASH-скрипта, що, серед іншого, забезпечував використанням штатної утиліти "dd" для перезапису файлів нульовими байтами.

Доступ до ІКС об'єкту атаки імовірно отримано шляхом підключення до VPN із застосуванням скомпрометованих автентифікаційних даних.

Спосіб реалізації зловмисного задуму, IP-адреси суб'єктів доступу, а також факт використання модифікованої версії RoarBat свідчать про схожість з кібератакою на Укрінформ, інформація про яку була опублікована в телеграм-каналі "CyberArmyofRussia_Reborn" 17.01.2023.

Таким чином, незважаючи на висвітлення факту кібератаки за допомогою іншого телеграм-каналу, описану активнісь з помірним рівнем впевненості CERT-UA асоціює з діяльністю угрупування Sandworm, проте для її точкового відстежування створено відповідний ідентифікатор UAC-0165.

Звертаємо увагу, що успішній реалізації атаки сприяли відсутність багатофакторної автентифікації при здійсненні віддалених підключень до VPN, відсутність сегментації мережі та фільтрації вхідних, вихідних та міжсегментних інформаційних потоків.

Вкотре закликаємо відповідальних співробітників організацій не ігнорувати повідомлення про виявлення ознак аномальної активності та вживати невідкладних заходів зі зменшення "поверхні" атаки: проаналізувати та убезпечити "зовнішній" периметр ІКС організації (ліквідувати вразливості, відключити сервіси, обмежити доступ до інтерфейсів управління тощо), забезпечити фільтрацію вхідних, вихідних, міжсегментних інформаційних потоків за принципом "заборонено все, що явно не дозволено" та запровадити використання багатофакторної автентифікації при здійсненні віддаленого доступу до ІКС (VPN) і/або корпоративних сервісів, таких як електронна пошта, документообіг та інші (https://cert.gov.ua/article/1751036).

Інформація може оновлюватися.

No comments:

Post a Comment